IT之家 10 月 22 日音问kaiyun,还牢记六年前的“幽魂”(Spectre)和“熔断”(Meltdown)两种过错类型吗?来自瑞士苏黎世联邦理工学院的两位计划东说念主员最新发现了新的“幽魂”类过错,不错冲破和 AMD 部署注意挨次。

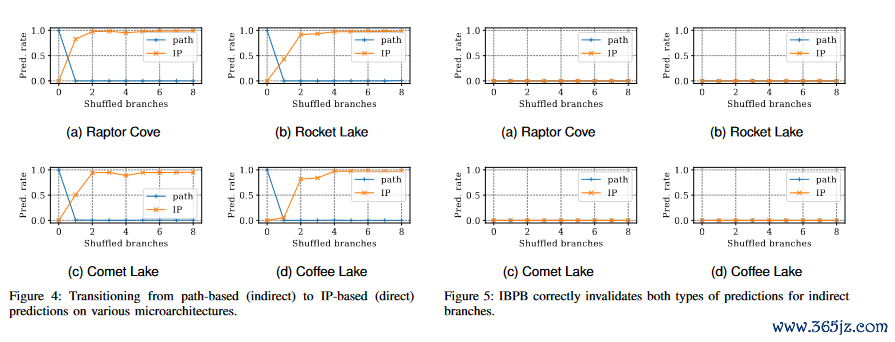

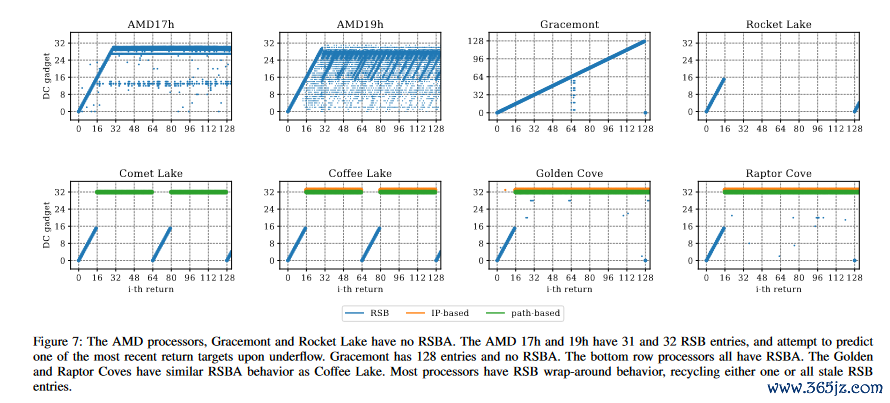

英特尔和 AMD 两家公司为了扞拒 Spectre v2(CVE-2017-5715)偏激它同类硬件过错,于是引入了盘曲分支臆想器障蔽(IBPB)。而团队默示障碍者表面上不错绕过 IBPB,应用类“幽魂”过错窃取根密码或其他敏锐信息。

计划东说念主员最初发现了第 12、13 和 14 代 Intel酷睿搞定器以收用 5 和 6 代至强搞定器的微代码中存在一个过错,坏心活动者不错应用该过错导致 IBPB 保护失效。

此外 AMD 的 Zen 和 Zen 2 搞定器在 IBPB 保护上相同存在过错,障碍者不错策画一种 Spectre 应用神气,长远轻易特权内存实质。Zen 3 搞定器也可能存在过错,他们只发现了一个“轻细”的信号,尚未明确可被应用。

计划东说念主员无法得到 Windows 或其他操作系统的源代码,因此专注于在 Linux 操作系统上使命的 Spectre 过错。

计划东说念主员于本年 6 月向英特尔和 AMD 公司发达了这些颓势并走漏了关连细节,不外英特尔和 AMD 公司其时依然沉寂发现并设立了上述过错。

英特尔依然于 3 月发布了修补的微代码(INTEL-SA-00982),在计划东说念主员发达时,Ubuntu仓库尚未提供该微代码更新,不外IT之家发稿前查询依然上线。